新的 VMware ESXi 服务器攻击由 Monti 勒索软件发起 媒体

Monti 勒索病毒重新出现,针对 VMware ESXi 伺服器

文章重点

Monti 勒索病毒再度活跃,主要针对 VMware ESXi 伺服器。新版加密工具变更,与先前流出的 Conti 勒索病毒代码差异增大。这款病毒使用 AES256CTR 加密,并对文件大小进行不同的处理。根据 BleepingComputer,Monti 勒索病毒在经历两个月的沉寂后,再度针对 VMware ESXi 伺服器 展开攻击。来自 Trend Micro 的报告指出,Monti 勒索病毒的新 Linux 加密工具进行了重要改进,与过去泄漏的 Conti 勒索病毒代码相比,变得不再相似。

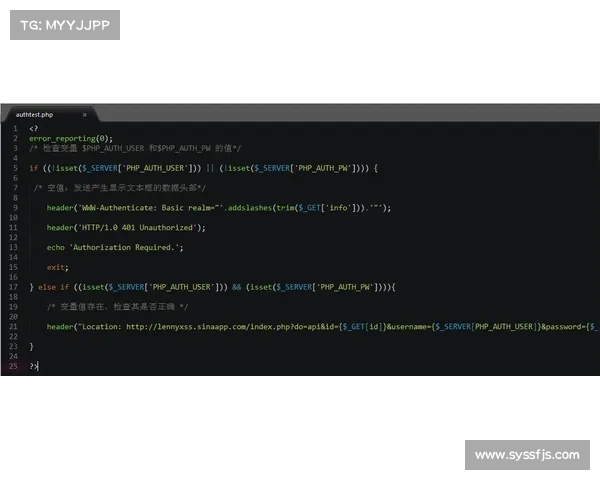

这次的改进包括调整参数,以便于更低调地终止 ESXi 虚拟机,并对某些 ESXi 虚拟机进行跳过和特定文件的更改。研究人员发现,这个新变种使用 OpenSSL 库的 AES256CTR 加密方法,而不再是 Salsa20,并且开始对小于 1048 MB 的文件进行全部加密。

旋风加速器苹果对于大小在 1048 MB 到 419 MB 之间的文件,仅对前 100000 个字节进行加密,而对于大于 419 MB 的文件,则采用基于 Shift Right 的计算进行加密。

最初在 2022 年 6 月被认定为 Conti 勒索病毒的克隆版本,后来 Intel 471 注意到 Monti 勒索病毒更有可能是 Conti 的重品牌,因为其初始网络访问方法相同。

相关资讯

以下是有关 Monti 勒索病毒的更多信息:

资讯类别详情攻击对象VMware ESXi 伺服器使用加密方法AES256CTR档案大小加密规则小于 1048 MB:全档案加密 1048 MB 419 MB:仅前 100000 字节加密 大于 419 MB:Shift Right 计算加密请注意,预防勒索病毒的最佳策略是定期备份数据并保持系统更新。